Cloudflare je ponovno zahvatio tehničkim poteškoćama zbog kojih dio korisnika ima problema s pristupanjem internetskim stranicama koje se oslanjaju na ovu mrežnu infrastrukturu.

Tvrtka je u petak oko devet sati priopćila kako trenutačno istražuje „poteškoće s nadzornom pločom (Dashboard) i pripadajućim programskim sučeljima (API-ji)“, zbog kojih određeni zahtjevi mogu biti odbijeni ili rezultirati prikazivanjem pogrešaka. Prema navodima kompanije, kvar ne utječe na dostavu predmemoriranog sadržaja putem njihovog globalnog sustava za isporuku sadržaja (CDN), kao ni na sigurnosne mehanizme koji se izvršavaju na mrežnom rubu (Edge).

HAKERI TRAŽE OTKUPNINU. Europske zračne luke u problemima zbog kibernetičkog napada, otkazuju letove. Izvor: Nacional.hr

Drugim riječima, krajnji korisnici većine stranica ne bi trebali primijetiti veće poremećaje, dok je upravljanje postavkama i pristup administratorskim alatima trenutačno otežan, prenosi HRT.

Cloudflareovi inženjeri rade na otklanjanju poteškoća, a tvrtka najavljuje kako će o napretku redovito obavještavati korisnike. Stranica Downdetector, popularna platforma za praćenje statusa internetskih usluga, također je u jednom trenutku bila nedostupna.

Uvod u događaj i zašto je to važno

Mjesto gdje dominira Kriminal.info: informirati javnost o sigurnosnim događajima na internetu, analizira nadogradnje infrastrukture i rizike za pojedince i kompanije. Kada velika mrežna infrastruktura poput Cloudflarea doživi poteškoće u dijelovima sustava, može se pojaviti lančana reakcija koja utječe na brojna web-mjesta i servise. Iako su mnogi korisnici netom nakon problema pristupili sadržaju putem alternativnih puteva, za vlasnike stranica i sigurnosne administratore to je vjerojatno izazvalo ozbiljne razmišljanja o otpornosti sustava, planiranju oporavka i brzom vraćanju normalnog rada.

U nastavku ćemo detaljnije razložiti što se konkretno dogodilo, kako Cloudflare funkcionira kao važan dio internetske infrastrukture i koje posljedice mogu proizaći iz ovakvih prekida. Fokusiramo se i na sigurnosne implikacije, poslovne rizike te praktične korake za sigurnosno osviještene organizacije i pojedince koji osiguravaju svoje prisustvo na mreži.

Što Cloudflare radi i zašto su njegovi sustavi ključni

Cloudflare je poznat kao jedan od najvećih igrača u svijetu sigurnosno‑internetske infrastrukture. Njegova mreža djeluje kao globalni CDN (Content Delivery Network) i sigurnosni sloj koji se nalazi na mrežnom rubu, što omogućuje ubrzanje učitavanja web stranica, zaštitu od raznih oblika napada (uključujući DDoS), olakšava DNS usluge i upravljanje prometom. Bez obzira javlja li se pristup web stranicama bez problema diljem svijeta ili se pojavi blijedoća u dijelu sustava, samim time nastaje rizik po poslovanje i povjerenje korisnika.

Ukratko, Cloudflare posreduje u nekoliko ključnih područja:

- CDN i Edge usluge: raspoređivanje sadržaja na globalnoj mreži servera, smanjenje latencije i optimizacija performansi.

- DNS i sigurnosni slojevi: zaštita domena, zaštita od napada i brza reakcija na otkrivanje prijetnji.

- Dashboard i API-ji: administracija, nadzorno praćenje i mogućnost automatiziranog upravljanja postavkama.

- Edge funkcionalnosti: provjere sadržaja na rubu mreže, Cache rules i prilagodbe koje omogućuju ubrzanje i smanjenje opterećenja na poslužitelje.

Gledano iz perspektive sigurnosnih profesionalaca, ova infrastruktura je postala neizostavan predmet istraživanja zbog svoje važnosti za dostupnost i sigurnost modernog internetskog boravka. Zato i ne čudi da ovakvi prekidi izazivaju uzbunu – ne samo među tehničkim timovima, već i kod poslovnih korisnika koji ovise o neprekidnom pristupu uslugama.

Šta konkretno znači pad dijela sustava za krajnjeg korisnika?

Prema službenim izjavama Cloudflarea, kvar nije utjecao na isporuku predmemoriranog sadržaja putem CDN-a ni na sigurnosne mehanizme na mrežnom rubu. To znači da se web stranice koje su već koristile predmemoriranje sadržaja i sigurnosne provjere mogu još uvijek prikazivati uz određene poteškoće. No, problem s Dashboardom i API‑jima može otežati prilagodbe postavki, praćenje sigurnosnih postavki, te upravljanje uređivačkim i administrativnim alatima.

U praksi to znači:

- Bez utjecaja na sadržaj: posjetitelji koji otvaraju stranice mogu vidjeti već predmemorirani ili statični sadržaj, ali nove promjene na stranici ili u postavkama mogu kasniti ili biti nedostupne.

- Otežan pristup administraciji: vlasnici i IT timovi teško pristupaju nadzornoj ploči i API‑jima, što usporava identifikaciju i sanaciju problema na svoje usluge.

- Potencijalni sigurnosni rizici: u slučaju da administratorski alati nisu dostupni, postavke sigurnosnih pravila ili provjere mogu biti odgođene, što stvara vremenski prozor za eventualne sigurnosne propuste.

Ovakve situacije naglašavaju važnost planova oporavka (DRP) i operativnih protokola za devamnost poslovanja (BCP). U industrijskom kontekstu, neke tvrtke imaju višestruke DNS i CDN provajdere ili koriste višestruke CDN rute kako bi smanjile rizik od potpunog prekida – ovakvi scenariji često motiviraju prelazak na multi‑CDN pristupe ili barem dodatne fallback opcije.

Analiza uzroka i tehnološki kontekst

U tehničkom smislu, kvar na dashboardu i API‑jima može imati različite uzroke. Mogući scenariji uključuju probleme s konfiguracijom, ažuriranje softvera, bugove u alatu za nadzor, ili međudjelovanje s trećim stranama. Iako su pokazatelji da predmemorirani sadržaj i sigurnosni slojevi ostaju netaknuti, problem je u pitanju pristupačne kontrole i mogućnosti za prilagodbe – što može biti značajan problem za operatore web stranica koji trebaju uvesti promjene u kriznoj situaciji.

U sigurnosnom kontekstu, s obzirom na to da su mnoge tvrtke postavile slojeve zaštite kroz Cloudflare, kvar u upravljačkim API‑ijima može otežati:

- Brzu promjenu zaštitnih pravila (npr. privremeno povećanje sigurnosnih filtera ili promjene u pravilima DDoS zaštite).

- Brzu reakciju na incidente (npr. blokiranje zlonamjernih IP adresa, prilagodbu rate limitinga, ili ažuriranje sigurnosnih politika).

- Praćenje stanja i obavijesti korisnika o trenutnim ograničenjima ili posljedicama.

Iz perspektive javnog interesa, ovakvi događaji ponovno otkrivaju važnost transparentne komunikacije s korisnicima i jasnih kanala za obavještavanje o statusu sustava. Napadi i problemi na sigurnosnim infrastrukturama nisu samo tehnički nego i gospodarski i pravni izazovi: tvrtke moraju upravljati rizikom gubitka prihoda, reputacijskim posljedicama i regulatornim zahtjevima za sigurnost podataka.

Poslovni i sigurnosni utjecaji prekida usluga

U kontekstu poslovanja, prekidi povezanosti s vanjskim uslugama mogu izazvati brojne posljedice. Bez obzira koristite li Cloudflare za ubrzanje stranice, zaštitu ili otvaranje sigurnosnih API‑ja, spori ili potpuno onemogućeni administrativni alati mogu usporiti reakciju na incidente. U mnogim slučajevima, korisnici neće primijetiti kjut, ali administratori će biti ograničeni u hitnim prilagodbama i u stalnom monitoringu ranjivosti.

Neke konkretne posljedice koje poslodavci i IT timovi trebaju uzeti u obzir:

- Produženo vrijeme oporavka: bez pristupa dashboardu,Timovi ne mogu brzo primijeniti sigurnosne politike ili prilagoditi zaštitu stranice.

- Rizik za reputaciju: korisnici očekuju brz odziv i obavijesti o statusu; nedostatak komunikacije može pogoršati percepciju o pouzdanosti tvrtke.

- Financijski teret: prekidi mogu dovesti do gubitka prihoda, posebno ako su web stranice ključan kanal za prodaju ili pružanje usluga.

- Udruživanje s drugim uslugama: tvrtke često koriste više usluga za sigurnost i performanse; kvar u jednoj komponenti može potaknuti revidiranje arhitekture i planova kontinuiteta.

U sigurnosnom kontekstu, incidentne situacije poput ovih često testiraju i pripremljenost pravnih i sigurnosnih timova. Kao dodatna vrijednost, ovakvi događaji potiču tvrtke da jasno definiraju odgovornosti, kanale eskalacije i procedure za krizno komuniciranje, kako bi u slučaju ponovnog prekida reagirali brže i učinkovitije.

Kako administratori mogu zmanjšati rizik i poboljšati otpornost

Prevencija i planiranje su ključ za smanjenje rizika vezanog uz ovakve događaje. Donosimo praktične preporuke koje su primjenjive na mnoge organizacije – i one manje pa i one velike.

1) Multi‑CDN i fallback planovi

Jedan od najčešćih pristupa za povećanje dostupnosti jest korištenje više CDN provajdera ili postavljanje fallback rute za DNS i CDN odabire. Time se smanjuje mogućnost da cijeli web servis bude pogođen jednim provajderom. Implementacija multi‑CDN-a može biti složena, ali pomaže u razinama u kojima se koriste različiti regije i klijentske lokacije.

- Konfigurirajte DNS seriije i rezoluciju kako biste imali automatski fallback ako jedan provajder iskaže poteškoće.

- Testirajte prekide i simulacije iznenadnih prekida kako biste provjerili reakcije sustava.

2) Više slojeva sigurnosti i pristupnih kontrola

U kriznim situacijama, pristup administrativnim alatima mora biti jasan i siguran. Implementirajte višefaktorsku autentifikaciju (MFA), primijenite pravila za minimizaciju privilegija i osigurajte da postoje zasebni računi za krizne situacije. Redovito provodeća provjeravanja sigurnosnih postavki i nedjeljnih provjera pristupa mogu biti odlučujući u brzom vraćanju u normalu.

3) Planovi oporavka i vježbe (DRP/BCP)

Imati solidan plan oporavka (Disaster Recovery Plan) i Plan kontinuitete poslovanja (Business Continuity Plan) je temelj. Plan treba sadržavati jasne korake za identificiranje problema, eskalaciju, komunikacijske kanale i rokove za vraćanje usluga na predviđene standarde. Redovita vježba s timovima iz IT, sigurnosti, pravnog odjela i komunikacija može pomoći da svi znaju kako reagirati u realnoj situaciji.

4) Transparentna komunikacija s korisnicima

U slučaju prekida, jasno i pravovremeno komuniciranje može značajno smanjiti nesigurnost i reputacijske rizike. Preporuka je objavljivanje statusa usluga na službenim stranicama, uz obavijesti o očekivanom vremenu oporavka i koracima za korisnike. Kada se jasno opišu uzroci i planovi, korisnici imaju osjećaj kontrole i pravovremenog informiranja.

5) Kontinuirano praćenje i sigurnosno testiranje

Automatizirano praćenje statusa, upozorenja i redovita sigurnosna testiranja smanjuju vrijeme detekcije i rješavanja problema. Uključite alate koji vas upozoravaju na mogućnosti propusta prije nego postanu ozbiljni problemi.

Kriminalni i sigurnosni kontekst: što govori sigurnosna industrija

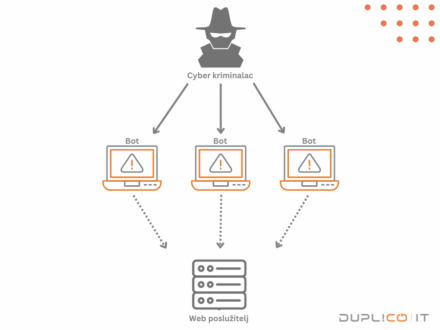

Ovakvi tehnički prekidi često su predmet pažnje sigurnosne zajednice. Iako većina problema potječe iz tehničkih kvarova ili konfiguracijskih pogrešaka, ne možemo zanemariti mogućnost izazivanja sigurnosnih rizika ili prilike za promidžbu prijevara. Primjeri iz sigurnosne prakse ukazuju da moderni cyber kriminalci traže slabe točke u sustavima trećih strana kako bi forcirali pristup ili iznudili otkupnine. Postoje i izvještaji o hakerskim skupinama koje ciljaju velike infrastrukturne partnere kako bi iskoristile trenutke kada su sustavi najranjiviji.

Primjeri iz sigurnosne arene pokazuju kako su ranjivosti u vanjskim uslugama često korištene u taktici “napad – otkazivanje – otkupnina”. Iako to nisu nužno vezano uz Cloudflare, svakako potiču tvrtke da razmišljaju o sigurnosnim scenarijima i vrstama rizika s kojima se susreću. Zato je ključno ostati informiran, imati plan i stalno obučavati zaposlenike o identifikaciji phishing pokušaja i socijalnog inženjeringa kojim bi se moglo iskoristiti zatišje u kriznom vremenu.

Izvori sigurnosne komunikacije često naglašavaju dva važna koncepta:

- Brza reakcija na incidente uz pravilnu eskalaciju i komunikacijske kanale.

- Prevencija i proaktivni pristupi kroz stalno pregledavanje i ažuriranje sigurnosnih politika, te uvođenje dodatnih sigurnosnih slojeva izvan standardnih mrežnih infrastruktura.

U tom svjetlu, javno‑pravna i privatna suradnja, brz pristup informacijama o sigurnosnim prijetnjama te razmjena iskustava među industrijama postaju kljucni štitovi protiv novih oblika napada i prekida usluga.

FAQ – Često postavljena pitanja korisnika

- Što se točno dogodilo s Cloudflareom? Kratak opis događaja bio je kvar na nadzornoj ploči i API‑jima, što je otežalo upravljanje postavkama i eskalaciju, dok je sam sadržaj i sigurnosne površine ostao netaknuto. Uz to, Downdetector je prijavio privremenu nedostupnost stranica koje prate status usluga.

- Hoće li to utjecati na moje stranice koje koriste Cloudflare? Većina krajnjih korisnika neće primijetiti znatnije poremećaje s sadržajem, ali administrativni pristup i prilagodbe mogla bi biti otežana dok se problem ne otkloni. Preporučuje se provjeriti status stranice i koristiti alternativne kanale za kontakt s podrškom ako je potrebno.

- Što mogu učiniti kao radnik IT‑odjela ili vlasnik web stranice? Provjerite postoje li alternativni načini pristupa (npr. izravni CMS ili backup API), aktivirajte multi‑CDN gdje je moguće, testirajte plan oporavka, i unaprijed na vrijeme pripremite kriznu komunikaciju. Također, provjerite konfiguracije sigurnosnih pravila i provjerite da li su backup rute ispravno postavljene.

- Kada možemo očekivati potpuno vraćanje na sve usluge? Očekivano vrijeme oporavka ovisi o prirodi kvara. U službenim objavama Cloudflare često ističe da će redovito informirati korisnike o napretku; stoga pratite njihove službene kanale i stránice za status kako biste dobili ažuriranja.

- Koje su dugoročne preporuke za otpornost mreže? Preporučuje se multi‑CDN pristup, planovi oporavka i kontinuirane sigurnosne provjere, te jasna komunikacija s korisnicima o statusu službi. Također, razmislite o diversifikaciji usluga i izgradnji internih procesa za krizno upravljanje.

Ovi događaji podsjećaju nas da je Internet, unatoč impresivnim tehnologijama koje ga pokreću, još uvijek sustav koji funkcionira uz složene i nadzorne infrastrukturne mreže. Cloudflare je važan arhitektonski dio mnogih web stranica, a odluka o planiranju za nepredviđene poteškoće i dalje ostaje ključna komponenta sigurnosti i poslovne sigurnosti. Krucijalno je da organizacije razumiju razlike između brzog pristopa i potpune kontinuiranosti: ako predmemorirani sadržaj nastavlja funkcionirati, ali administrativne mogućnosti nisu dostupne, to znači da moramo unijeti dodatne procedure i komunikacijske kanale kako bismo smanjili rizik i brže vratili sustav u normalu.

U konačnici, ovo je prilika da se preispitaju sigurnosne politike, planovi oporavka i operativne procedure. Alternativna rješenja, poput multi‑CDN pristupa, veća redundancija, jasne komunikacije i redovite vježbe kriznog upravljanja, nazivaju se kao najbolja praksa koju bi svaka organizacija trebala usvojiti kako bi se smanjio utjecaj budućih prekida i što brže oporavilo sustav u slučaju novih izazova.

Leave a Comment